Mostrándole a un compañero de trabajo sobre la posibilidad de adulterar correos electrónicos utilizando Microsoft Outlook 2016 con el servidor Exchange, se quedó sorprendido de lo fácil que resulta modificar el contenido de un correo electrónico.

Por la manera en que se encuentra configurado Exchange, el correo también quedó impactado en OWA con lo cual el cambio realizado en la computadora se vio reflejado también en el servidor. Y surgió la pregunta sobre de qué manera sería posible determinar si un correo ha sido adulterado, ya que muchas de las discusiones laborales se resuelven remitiéndose a los correos electrónicos enviados y recibidos.

Para determinar fehacientemente la alteración, lo ideal es contar con acceso al log de transacciones de Exchange, pero en este caso esa posibilidad no se encuentra disponible por no poseer los accesos.

Tampoco se dispone de acceso vía IMAP que permitan verificar la secuencia de UID o msgno.

Razón por la cual nos queda únicamente la alternativa de estudiar los encabezados del correo, en primer lugar el encabezado que poseía el correo previo a la modificación del mismo y en segundo lugar el encabezado que posee el correo una vez modificado.

Como el correo ya había sido alterado, se procedió a crear un nuevo correo de prueba y a capturar su encabezado desde el servidor OWA. Luego se procedió a introducir una modificación en el correo de la siguiente manera:

1. Identificar el correo electrónico a modificar en el cliente de correo Outlook.

2. Abrir dicho correo mediante doble click de ratón.

3. En el apartado Mover, seleccionar la solapa Acciones > Modificar Mensaje.

4. Se edita el cuerpo del mensaje introduciendo el texto “Modificado el día …., hora …”.

5. Oprimir el botón guardar.

Una vez realizados estos pasos se procedió a acceder al correo en el servidor OWA y a recuperar el encabezado del correo modificado. Sorpresivamente ambos encabezados, tanto el correspondiente al correo original como el correspondiente al correo modificado, mantenían exactamente el mismo aspecto. Ello tiene su lógica, ya que la acción de modificar mensaje sólo permite modificar el cuerpo del correo electrónico y no su encabezado por esta metodología.

Se procedió entonces a extraer un tercer mensaje de Outlook mediante los comandos arrastrar y soltar, exportando el mismo en formato .msg. Con ayuda de la herramienta gratuita:

ZOOK MSG to EML Converter

Se procedió a convertir el mensaje del formato propietario .msg a un formato de texto simple .eml.

A continuación se realizó una modificación en el cuerpo del correo electrónico y se repitió la extracción y conversión antemencionadas.

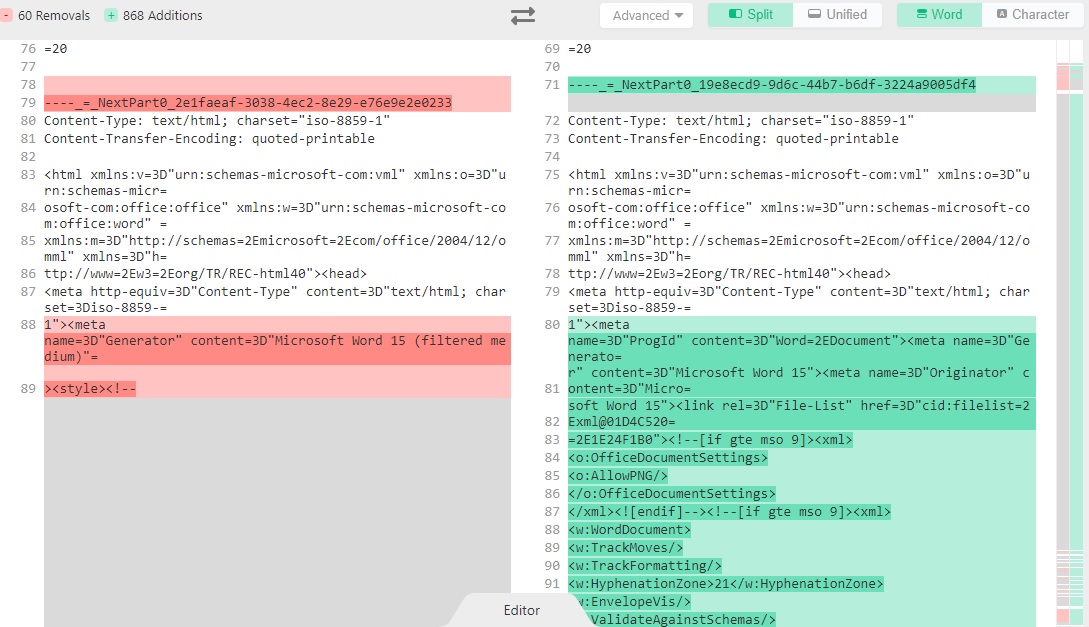

Una vez que se disponía del código fuente (encabezado y cuerpo) de ambos correos se accedió al sitio web:

https://www.diffchecker.com

Y se colocó en la caja izquierda el correo electrónico original y en la caja derecha el correo electrónico modificado. Con esta metodología se observaron las diferencias que se generan fruto de la adulteración.

Algunas de las diferencias apreciables:

a. Se incorpora la etiqueta mailto para correos electrónicos.

- Para: CEP-Infra <CEP-Infra@cordoba=2Egov=2Ear>

- Para: CEP-Infra <CEP-Infra@cordoba=2Egov=2Ear <mailto:CEP-Infra@cordoba=2Egov=2Ear> >

b. Se incorpora la etiqueta file para enlaces de archivos.

- �s-006jubila=20

- s-006prelegajo <file://fs-006/prelegajo>

c. Se incorpora una lista larga de tags <w>

88 <w:WordDocument>

89 <w:TrackMoves/>

90 <w:TrackFormatting/>

91 <w:HyphenationZone>21</w:HyphenationZone>

92 <w:EnvelopeVis/>

93 <w:ValidateAgainstSchemas/>

El ejercicio importante consiste en adulterar el correo electrónico manualmente y analizar el impacto que esto produce en el archivo de correo para luego realizar una búsqueda automática por las diferencias observadas.